Rasprava o značaju metapodataka još uvek traje. Zato smo namerili da preispitamo donekle jeretički stav da skup metapodataka sadrži osetljive informacije o privatnom životu internet korisnika, i to sa stanovišta vladajućeg mišljenja da su takve tvrdnje preterane. Stoga smo preduzeli društveni i naučni ogled, koristeći se različitim metodologijama. Svrha ovog istraživanja je da ispita, a time i informiše naučnu i opštu publiku o stvarnom značaju metapodataka za našu privatnost.

U svom prethodnom istraživanju objasnili smo kako se metapodaci prikupljaju i kako im pristupaju razni akteri – državne službe, provajderi internet usluga, internet kompanije kao što su Gugl ili Fejsbuk, trgovci podacima ili proizvođači aplikacija za mobilne uređaje. Objasnili smo nevidljivu infrastrukturu iza tokova podataka, ali još uvek nismo imali prilike da ispitamo šta ovi akteri zapravo mogu da učine kada pristupe velikoj količini metapodataka o nama. Ovo istraživanje podataka upravo nam je pružilo tu priliku.

Ovo je priča o moći metapodataka.

Naš mali set “Velikih podataka”

Kada smo videli ovu gomilu podataka ubrzo smo SHVATILI da se u njima krije još jedan dragulj. Iz njih smo mogli da izvučemo znatnu količinu metapodataka – zaglavlja stotina hiljada mejlova iz baze. Dobili smo svoju malu porciju Velikih podata i tu je naša istraga počela.

Istraga metapodataka po principu “uradi sam”

U osnovi analize Velikih podataka koju sprovode državne službe širom sveta, leži ideja da se iz metapodataka mogu utvrditi veze između ljudi, te da takve veze mogu dovesti do značajnih rezultata u istrazi.

To ne rade samo državne službe; naše metapodatke neprekidno prikupljaju i ispituju velike internet kompanije poput Gugla i Fejsbuka, ali u svrhe profilisanja korisnika i pretvaranja naših navika u profit, koji doseže sume i do više desetina milijardi dolara godišnje.

Zahvaljujući otkrićima Edvarda Snoudena juna 2013, stekli smo uvid u programe NSA “Stellar Wind”, “Boundless Informant”, “PRISM” i “Xkeyscore”. Jedan od delokruga ovih programa jeste prikupljanje i analiza velikih količina metapodataka iz mejlova. Analiza podrazumeva radnje kao što su formiranje lanaca kontakata (contact chaining), izrada mrežnih grafova koji oblikuje obrasce komunikacije (mejlovi, telefonija, itd) ciljanih entiteta (ljudi, organizacija, itd) i njihovih kontakata iz ostvarene komunikacije.

Edvard Snouden

Primenjujući neku vrstu obrnutog inženjeringa, pokušali smo da na svoje nezavisno istraživanje podataka primenimo upravo metodologiju Haking Tima, ”KORPORATIVNOG NEPRIJATELJA INTERNETA”.

Proces istrage

Metapodaci iz mejla: Resursi naše istrage

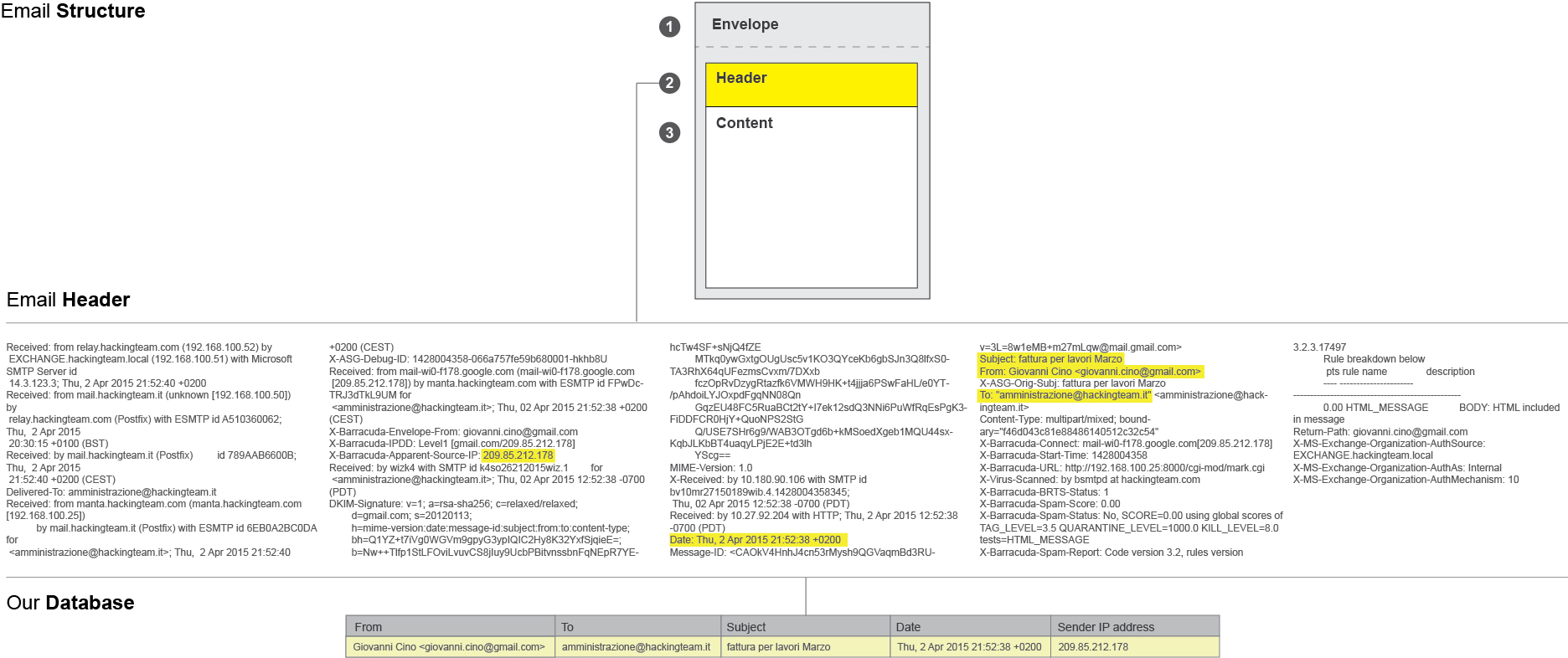

Počnimo kratkim objašnjenjem našeg malog blaga – zaglavlja mejla. Svako pismo sastoji se iz tri komponente: koverte, zaglavlja i tela poruke. Koverta predstavlja deo internog procesa kojim se pošta usmerava, telo je sam sadržaj, dok je zaglavlje upravo ona komponenta od značaja za naše istraživanje

Zaglavlja identifikuju konkretne informacije o putovanju poruke, uključujući pošaljioca, primaoca, datum i naslov poruke, kao i vremenske zapise (timestamps) slanja i primanja poruke. U nekim slučajevima, zaglavlja mogu sadržati IP adresu pošiljaoca, kao i podatke o putanji kojom se mejl kreće tokom prenosa sa jednog računara na drugi.

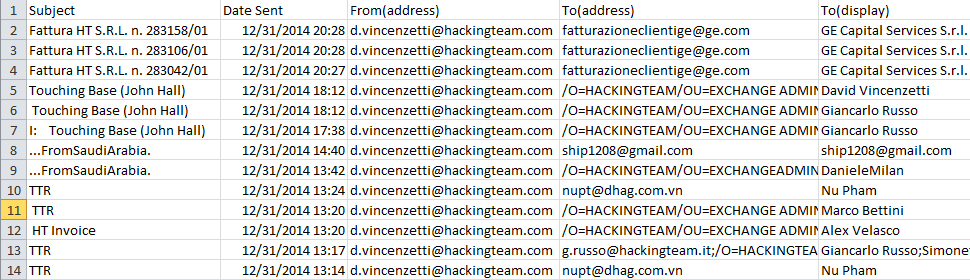

Pošto smo ekstrahovali podatke sa oko 60 naloga i više stotina hiljada mejlova zaposlenih u Haking Timu, dobili smo bazu podataka s kojom je bilo moguće raditi.

Igle u plastu sena

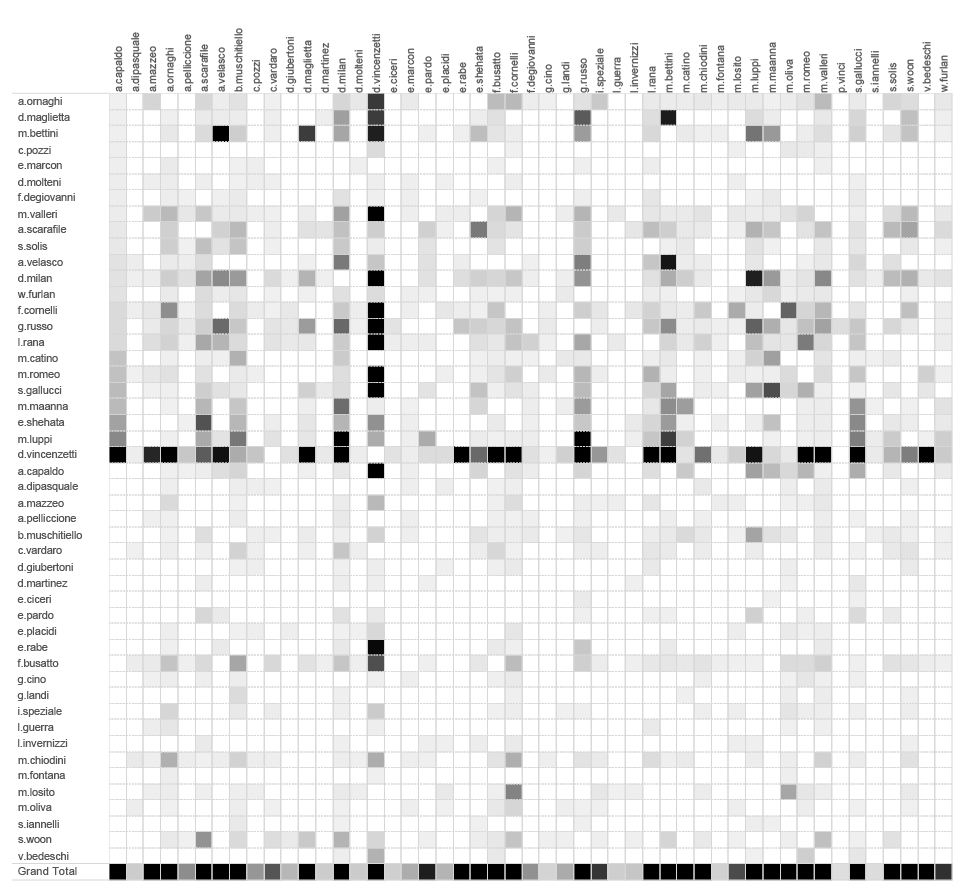

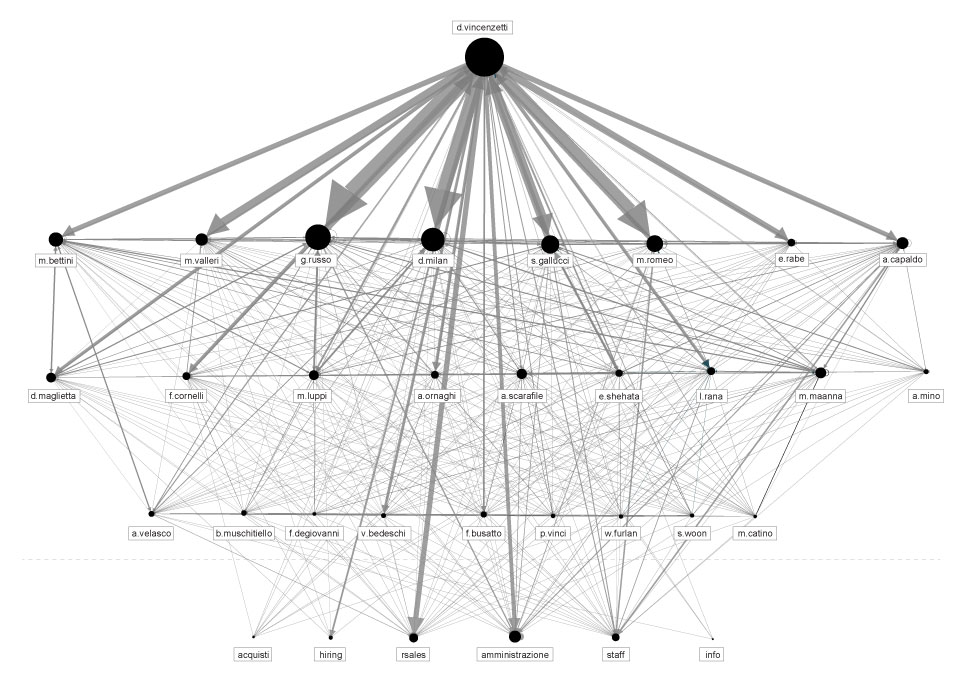

Prvi korak u istraživanju ove hrpe podataka bio je sprovođenje analize društvene mreže (SNA), što je strategija istraživanja društvenih struktura zasnovana na teorijama mreže i grafa. Ova analiza tačno prikazuje umrežene strukture u vidu čvorova (pojedinačni akteri, ljudi) i spona ili rubova (relacije i interakcije) koje ih povezuju. U našem slučaju, mrežni graf predstavlja analizu zaglavlja svih mejlova koje su zaposleni u Haking Timu razmenjivali sa svojim kontaktima, od 2012. do 2015. godine. Zahvaljujuči količini razmenjenih mejlova, već na samom početku smo mogli da utvrdimo glavne interne i spoljašnje aktere, kao i njihove međusobne spone. Odabirom pojedinačnih čvorova, mogli smo da ispitamo njihove individualne društvene spone i kontakte.

SNA baze mejlova Haking Tima (period 2013-2015)Alati: SNA uz pomoć programa Gephi, eksportovano preko Oxford Internet Institute Sigma.js

Filtriranjem čvorova sa manje od 100 razmenjenih mejlova, izolovali smo internu komunikaciju Haking Tima i dobili jasniji uvid u njihovu unutrašnju strukturu.

SNA čvorova od +100 razmenjenih mejlovaAlati: SNA uz pomoć programa Gephi, eksportovano preko Oxford Internet Institute Sigma.js

Budući da smo i sami učili tokom ovog istraživanja, primetili smo da naše razumevanje podataka i tragova koje smo iz njih izvodili, u velikoj meri zavise od vrste vizualizacije koju bismo primenili na određeni set podataka. Dešava se da se spone između različitih aktera uspešnije i jasnije otkrivaju primenom različitih vizualizacija. Kao u sledećem primeru, gde vidimo isti set predstavljen u prethodnom grafu, ali ovog puta u vidu mape aktivnosti (heatmap).

Mapa aktivnosti interne komunikacije

Prateći tamnije kvadrate, možemo ispitati pojedinačne spone među različitim članovima organizacije. D. Vinćenceti je očito glavni akter u ovom grafu, ali se na mapi aktivnosti izdvaja još nekoliko jakih relacija, što nam može bolje objasniti njihovu organizacionu strukturu.

Konačno, korišćenjem uvida iz obe metode vizualizacije, izradili smo komunikacionu tabelu koja bi mogla da predstavlja pouzdan opis organizacione strukture. Možda ne odražava relacije u skladu s onim što piše na njihovim vizit-kartama ali, s druge strane, verovatno tačnije prikazuje stvarne odnose među ljudima unutar organizacije.

Potencijalna organizaciona struktura prema nivou i smeru komunikacije

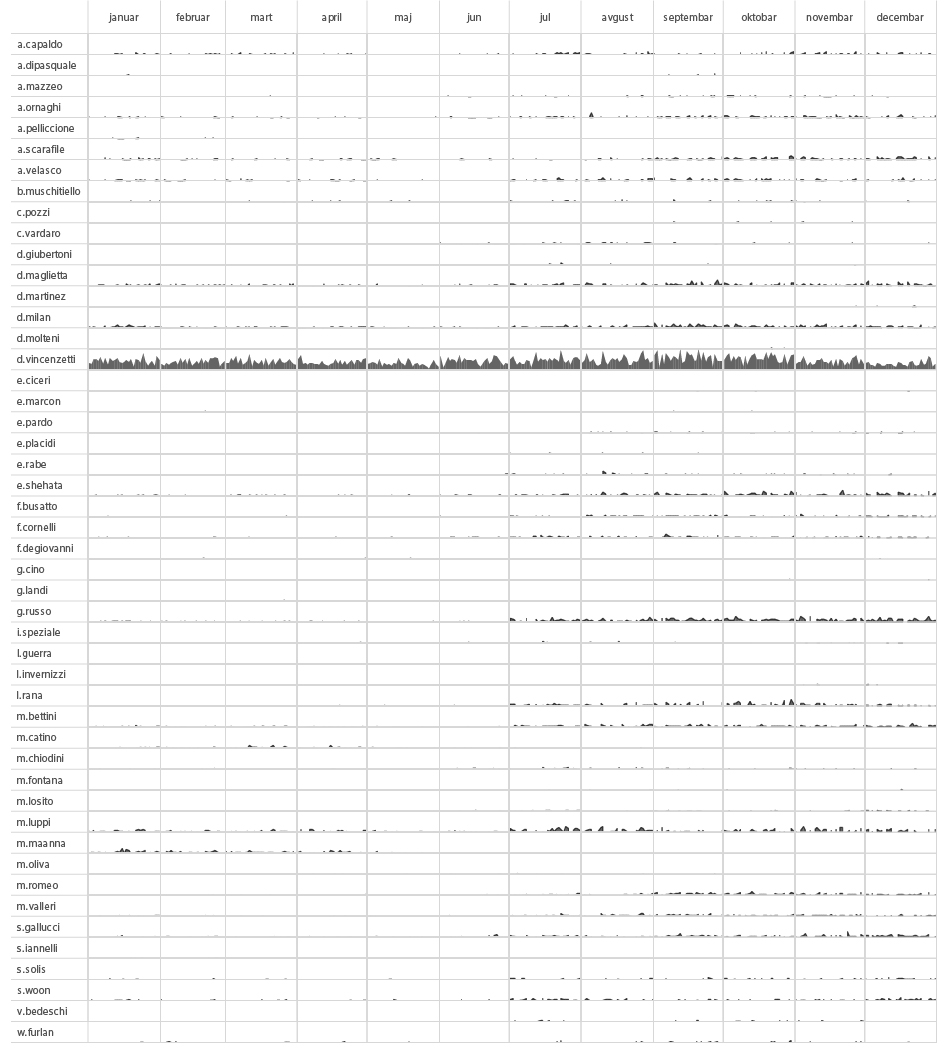

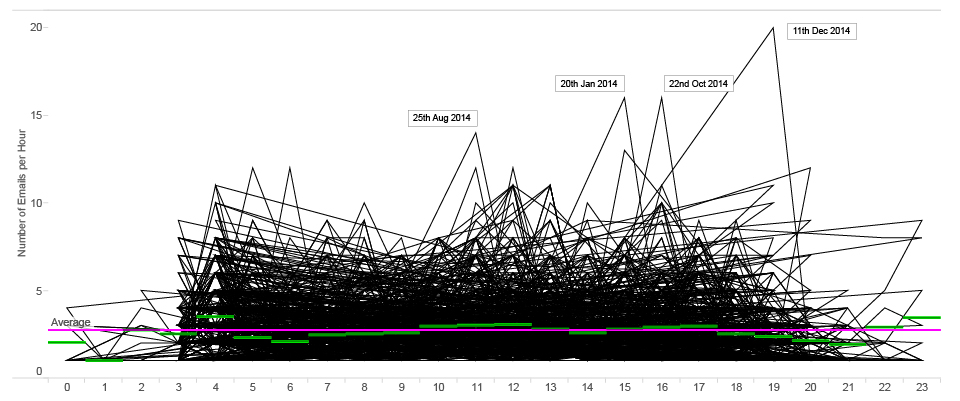

Izuzimajući organizacionu strukturu, kad bismo uneli još jedan interesantan sloj informacija iz metapodataka – vremensku komponentu, mogli bismo pratiti aktivnosti svakog zaposlenog ponaosob u vremenu, na osnovu broja poslatih poruka svakog od njih. Pošto smo to uradili, kreirali smo sledeću tabelu aktivnosti. S takvom analizom mogli biste, na primer, nagađati ili utvrditi koji deo godine predstavlja najprometniji period za organizaciju ili, u kombinaciji sa drugim unosima, kada su pojedini zaposleni otišli na odmor ili bolovanje.

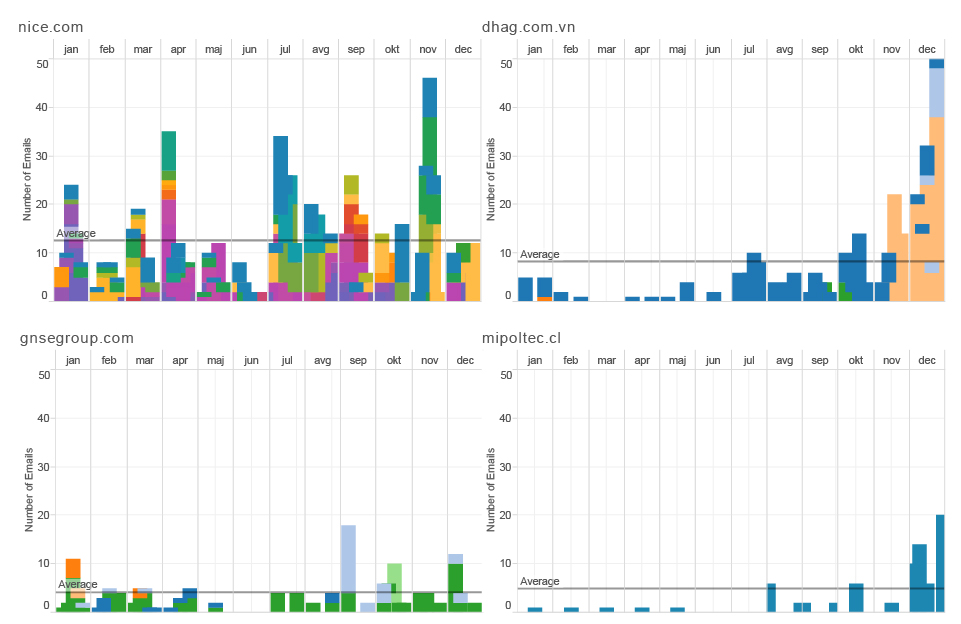

Broj poslatih mejlova po zaposlenom u HT tokom vremena (2014)

Ispitivanje eksternih kontakata

Još zanimljiviji, ili značajniji za istraživačko novinarstvo i naše napore da razumemo priprodu organizacije koju ispitujemo, svakako su podaci o eksternim kontaktima.

U našem setu podataka, to je obuhvatalo oko 4600 različitih osoba koje su razmenjivale mejlove sa zaposlenima u Haking Timu, u periodu od dve godine.

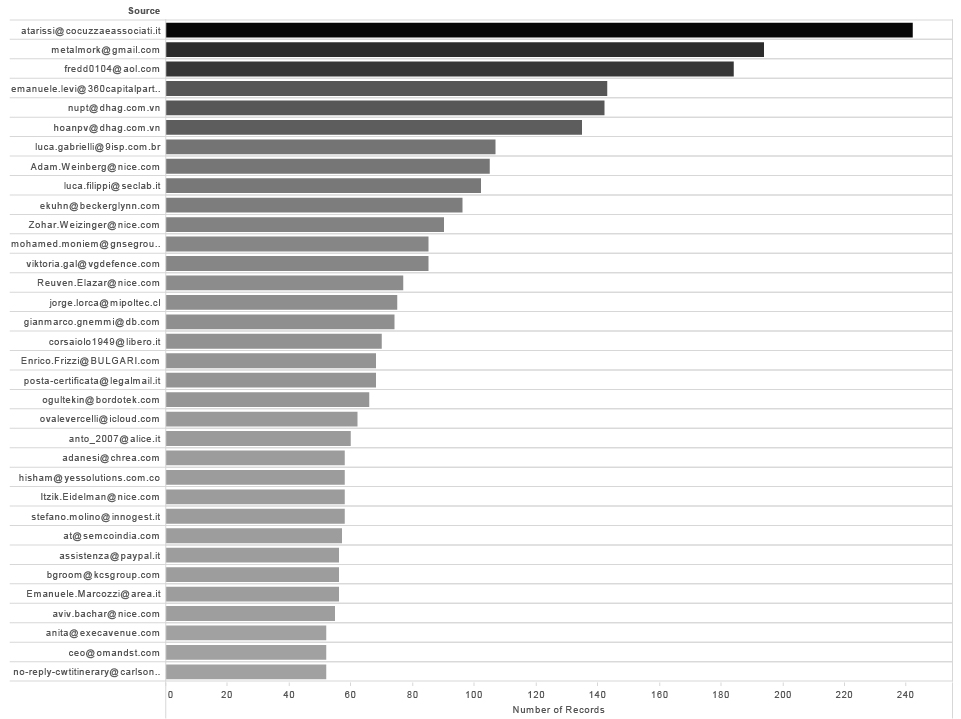

Ukoliko izuzmemo sve adrese na domenu hackingteam.com i poređamo rezultate po broju zapisa, stižemo pravo na cilj. Ovo je lista onih kontakata kompanije Haking Tim koji imaju više od 50 razmenjenih mejlova.

Eksterni kontakti sa preko 50 razmenjenih mejlova sa zaposlenima u HT (2014-2015)

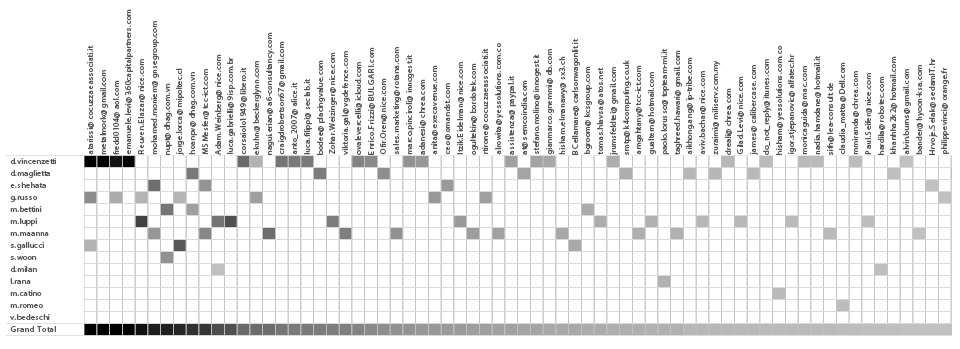

Ako na drugu osu dodamo zaposlene u Haking Timu, dobićemo podatke o tome ko je vodio komunikaciju sa eksternim kontaktima i koliko je komunikacija bila česta i intezivna

Broj razmenjenih mejlova (>30) između zaposlenih u HT i eksternih kontakata (2014-2015)

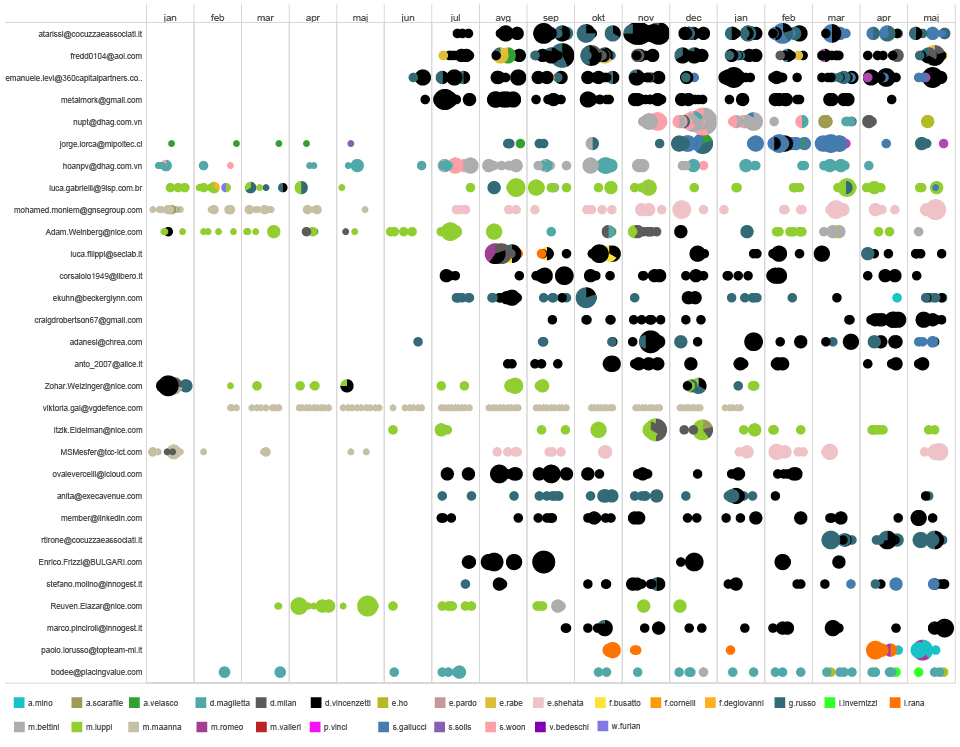

Ukoliko dodamo vremensku komponentu, dobijamo potpun pregled ko je s kim i kada komunicirao.

Vremenska linija individualne komunikacije eksternih kontakata i zaposlenih u HT (2014-2015)

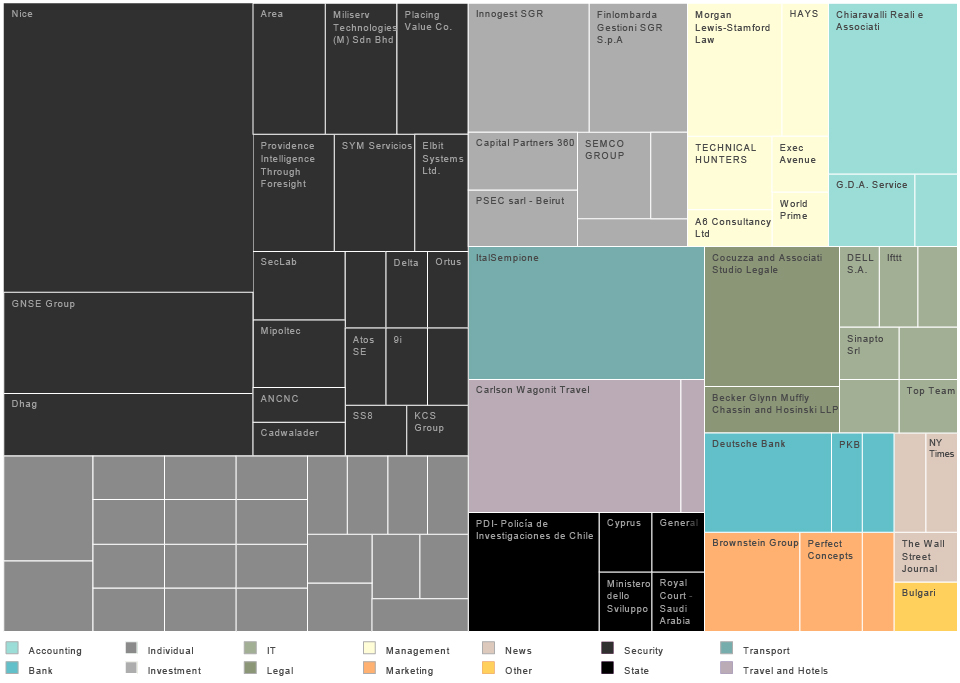

Mejlove smo grupisali po domenima, a nakon kraćeg istraživanja kompanija koje se nalaze iza ovih domena, razvrstali smo ih po tipu usluge koju zvanično pružaju.

Eksterni kontakti iz mejlova D. Vinćencetija, grupisani po domenu

Prema ovoj mapi (treemap), najveća grupa organizacija s kojima Haking Tim sarađuje, potiče iz sektora za ”digitalnu bezbednost”, a za njima slede individualni kontakti, tj. ”savetnici” ili kompanije za rizična ulaganja (venture capital companies).

Možemo ispitati relaciju između odabranih kompanija i Haking Tima u vremenu.

Vremenska linija komunikacije mejlom odabranih kompanija sa zaposlenima u HT (2014)

Životni obrazac

Ljudi su fantastične mašine za prepoznavanje obrazaca. Neprekidno analiziramo složene setove unosa i donosimo odluke na osnovu činjenica s kojima smo se sreli ili ih naučili. Međutim, poslednjih godina smo dobili konkurenciju u analizi obrazaca oko nas, a sve češće i sami postajemo predmet analize koju uglavnom sprovode mašine i algoritmi.

Jedinstven način na koji stupamo u interakciju sa tehnologijom, jedinstven set kontakata koje održavamo ili naši jedinstveni obrasci ponašanja, definišu naš trag u metapodacima. U očima algoritamske analize, svaka osoba je jedinstvena.

Analiza životnog obrasca je metod nadzora sa posebnom primenom na dokumentovanje ili razumevanje navika. To je metod kompjuterizovanog prikupljanja i analize podataka koji se koristi za utvrđivanje ponašanja u prošlosti i sadašnjosti, i predviđanja ponašanja u budućnosti. Ova vrsta analize se uglavnom sprovodi bez vašeg odobrenja, a primenjuje se ne samo u oblasti bezbednosti, već čini osnovnu aktivnost i poslovni model velikog broja internet kompanija. Analiza životnog obrasca običajeno se naziva profilisanje. Unosi za ovu analizu pretežno se sastoje od metapodataka prikupljenih iz mejlova, IP saobraćaja ili podataka sa mobilnih uređaja i drugih tehnologija koje koristimo.

Mada smo u svom istraživanju bili ograničeni na metapodatke iz mejlova, pokušali smo da analiziramo životni obrazac ključne figure u Haking Timu, pa da vidimo šta se iz toga može izvesti.

Na osnovu prethodnih faza naše istrage metapodataka, logičan je izbor čvora (osobe) sa najvećom količinom internih i eksternih kontakata i komunikacije: [email protected]. Zvaćemo ga gospodin D.

Ovde ćemo pokušati da razumemo tri ključna pitanja:

Kakav je obrazac ponašanja gospodina D?

Koje se anomalije javljaju u ovom obrascu?

Koliko se obrazac ponašanja gospodina D. razlikuje u poređenju sa njegovim društvenim/profesionalnim krugom?

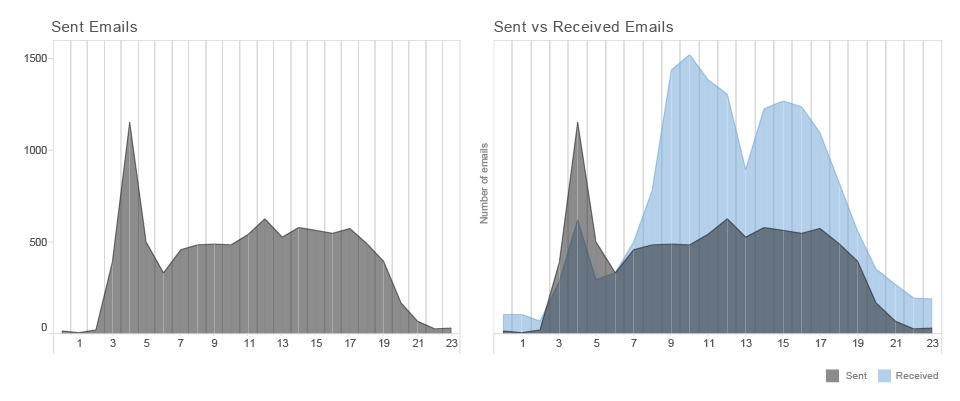

PREPOZNAVANJE obrasca: suma poslatih i primljenih mejlova gospodina D. po satu u toku dana (2014)

Poslati mejlovi predstavljaju ponašanje osobe koju istražujemo, a primljeni mejlovi predstavljaju opšti obrazac ponašanja njegovog društvenog i profesionalnog okruženja.

Gospodin D. nije poput drugih ljudi. On svoje aktivnosti započinje vrlo rano. Gotovo svakog dana, njegovo vreme za koncentraciju je oko 4 sata ujutro, kada šalje najveću količinu dnevnih mejlova. Ukoliko uporedimo broj poslatih i primljenih mejlova, primetićemo da gospodin D. ima drugačije navike od svojih kontakata. Članovi njegovih društvenih i profesionalnih krugova su najproduktivniji oko 10 sati ujutru, većina njih ruča oko 1 popodne, dok im produktivnost znatno opada posle 4 popodne. S druge strane, gospodin D. nema velikih oscilacija u produktivnosti tokom dana. Vrhunac svoje radne produktivnosti dostiže u podne. Čini se da nema redovnu pauzu za ručak, a kada u poslepodnevnim časovima njegovim saradnicima i eksternim kontaktima počne da pada koncentracija, on dostiže još jedan vrhunac produktivnosti oko 5 popodne. Takođe, gospodin D. retko šalje mejlove posle 8 sati uveče.

Prepoznavanje obrazaca: Suma poslatih i primljenih mejlova gospodina D. po danima u nedelji i mesecima (2014)

Analiza obrazaca ponašanja na nedeljnom nivou otkriva da i vikendom radi mnogo više nego ljudi iz njegovog profesionalnog okruženja. Čini se da je jedini period kada ne šalje mejlove subotom u vreme ručka, oko podneva.

To je uobičajeno ponašanje gospodina D. ali su za našu analizu bitnije anomalije u ponašanju. Anomalije mogu ukazati na mnoge stvari. Ljudi menjaju svoje ponašanje u depresiji, kada su bolesni, kada rade pod pritiskom, suočeni s rokovima ili bitnim događajima, kada putuju ili se zaljube, na primer.

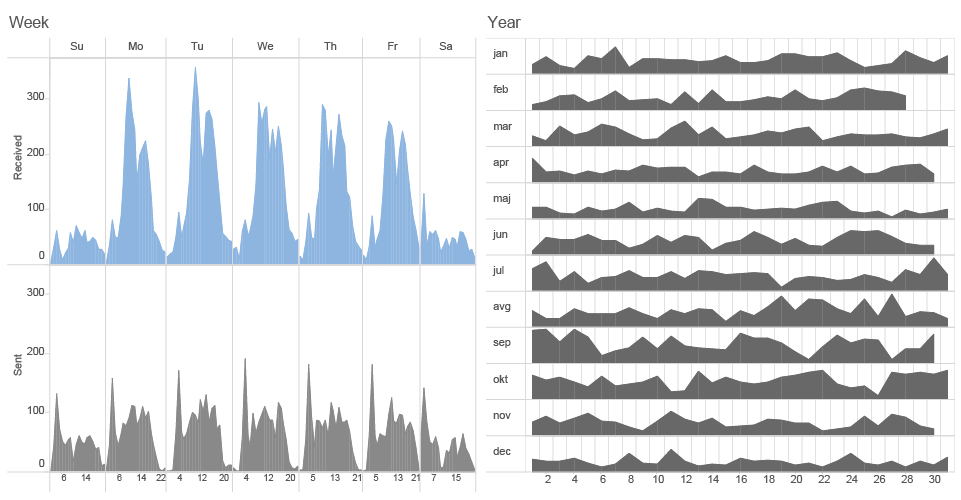

Otkrivanje anomalija: broj poslatih mejlova gospodina D. po satu (2014)

Na ovom grafu vidimo pojedine špiceve koji označavaju anomalije u produktivnosti gospodina D.

Na primer, 11. decembra u 6 sati popodne poslao je 19 mejlova u toku jednog sata, za razliku od proseka koji iznosi 2,7 mejlova na sat.

Sledeća mapa aktivnosti je verovatno i najefektivnija za uočavaje anomalija.

Prepoznavanje obrazaca i otkrivanje anomalija: mapa aktivnosti poslatih mejlova gospodina D. po satu (2014)

Ova mapa ukazuje na zanimljivu anomaliju u u septembru. Vrlo nizak nivo aktivnosti vidi se 20. septembra popodne, što je vrlo neobično za gospodina D. budući da znamo da vrhunac dnevne produktivnosti dostiže oko podne.

Potom, 21. septembra od 4 sata ujutro, kada se obično budi i počinje s radom, nema nikakvih aktivnosti sve do 7 sati sledećeg jutra.

Tokom nekoliko narednih dana zapazićemo da se obrazac pomalo menja. Čini se da gospodin D. spava popodne, a da intezivno radi tokom noći. Ponovo vidimo izostanak komunikacije 27. septembra, da bi se sledećih nekoliko dana obrazac vratio u normalu. Na osnovu ostalih unosa metapodataka koje ćemo kasnije objasniti, nalazimo da je gospodin D. boravio u Singapuru od 21. do 27. septembra. S obzirom na to, lako možemo zaključiti da promena vremenske zone utiče na navike u slanju mejlova.

Pronalazimo još jednu anomaliju od 5. do 12. oktobra, no ovaj se obrazac pomalo razlikuje, jer naginje ka suprotnom smeru. Tom prilikom gospodin D. je otputovao u SAD, što nam je pokazalo da različite vremenske zone ostavljaju različite tragove na njegovom obrascu.

Još jedna veoma zanimljiva anomalija javlja se 24. i 25. juna (primetićete tamnije kvadratiće i smanjen nivo komunikacije). Toga dana, istraživači organizacije “Citizen Lab” objavili su analizu “Policijska priča: Haking Tim oprema državu malverom za nadzor”, koja razotkriva funkcije i arhitekturu Sistema za daljinsko upravljanje (RCS) Haking Tima, sa detaljima koji do tada nisu bili poznati javnosti. Izveštaj su preneli mnogi mediji, kao što su The Economist, Associated Press, Wired, VICE, International Business Times, Forbes i drugi. Možemo videti kako jedan stresan događaj za organizaciju utiče na obrazac mejl komunikacije gospodina D.

Misterije iz naslova

Pored utvrđenih obrazaca aktivnosti i otkrivenih anomalija, i naslovi mejlova pružaju vrlo detaljan pogled na komunikaciju gospodina D. sa drugim članovima Haking Tima.

Vremenska linija mejlova gospodina D. poslatih zaposlenima 2014 (pređite mišem preko grafa za liniju sa naslovom poruke)

ALAT: TABLEAU

Kraća, ali zanimljiva digresija: prilikom izrade ovog grafa naslova mejlova, naišli smo na trenutak kada je A. Pelićone napustio HT u martu 2014. U tom trenutku prestaje njegova komunikacija sa gospodinom D. Na osnovu podataka o IP lokaciji, koje ćemo predstaviti kasnije, takođe smo saznali se preselio na Maltu i počeo da koristi drugu mejl adresu – reaqta.com.

Možemo se sporiti oko toga da li je naslov mejla metapodatak ili nije. Međutim, sa tehničke strane, naslov mejla je deo zaglavlja na isti način kao i druge vrste podataka (Od, Za, Datum, itd.). U osnovi, ovo je pitanje izbora onih koji analiziraju metapodatke. Za namene i potebe našeg istraživanja, smatramo da je naslov mejla legitiman izvor za analizu metapodataka.

Vremenska linija naslova mejlova (2014)

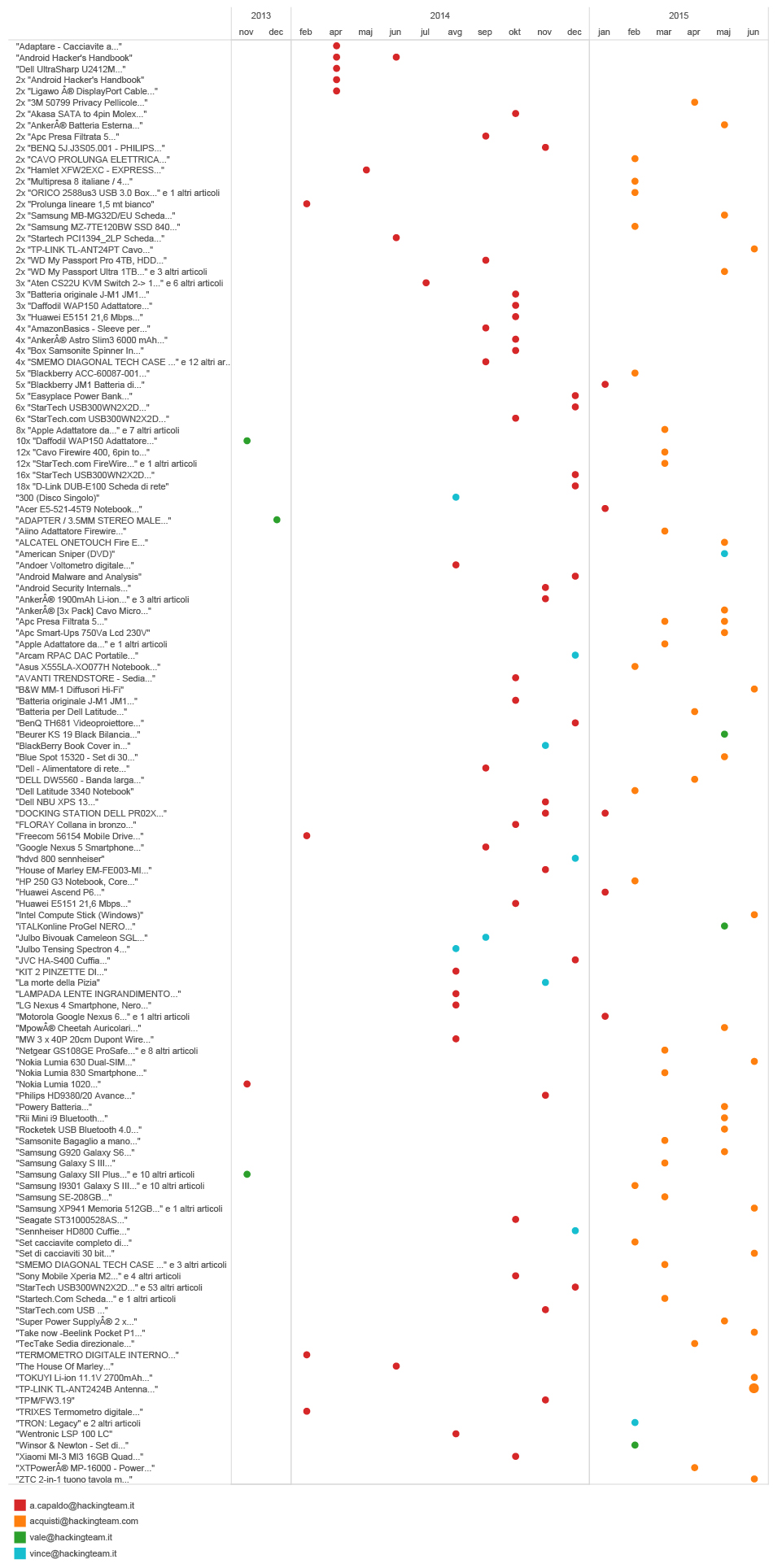

Vratimo se naslovima mejlova, jer nam mogu pružiti neke vrlo zabavne informacije. Na primer, mnoge kompanije poput Amazona ispisuju sadržaj porudžbine u naslovu potvrdnog mejla koji se šalje nakon uspešne uplate.

Izdvajanjem mejlova koje je Amazon slao zaposlenima u HT, stekli smo uvid u njihove nabavke.

Vremenska linija naslova mejlova poslatih sa domena amazon.it

Međutim, postoje i ekstremniji primeri.

Ako pogledamo mapu partnera Haking Tima, zapazićemo kompaniju pod nazivom “Carlson Wagonit Travel” (CWT). Prema zvaničnom sajtu, ova kompanija isporučuje rešenja za poslovna putovanja, sastanke i upravljanje događajima. CWT priprema i kupuje avionske karte za Haking Tim, rezerviše im boravak u hotelima i pruža pomoć na putovanju. Kompanija ima jednu lošu naviku (dosta ustaljenu među mnogim agencijama za rezervaciju): svaki put kada bi rezervisala avionsku kartu, agencija bi potencijalnom putniku poslala mejl sa imenom i kodovima aerodroma u naslovu poruke. Izdvajanjem i ukrštanjem podataka iz naslova mejla sa datumom kada je poslat, dobili smo približne informacije o putovanjima zaposlenih u Haking Timu.

Lista čestih putnika zaposlenih u HT i mesta koje posećuju izgleda ovako.

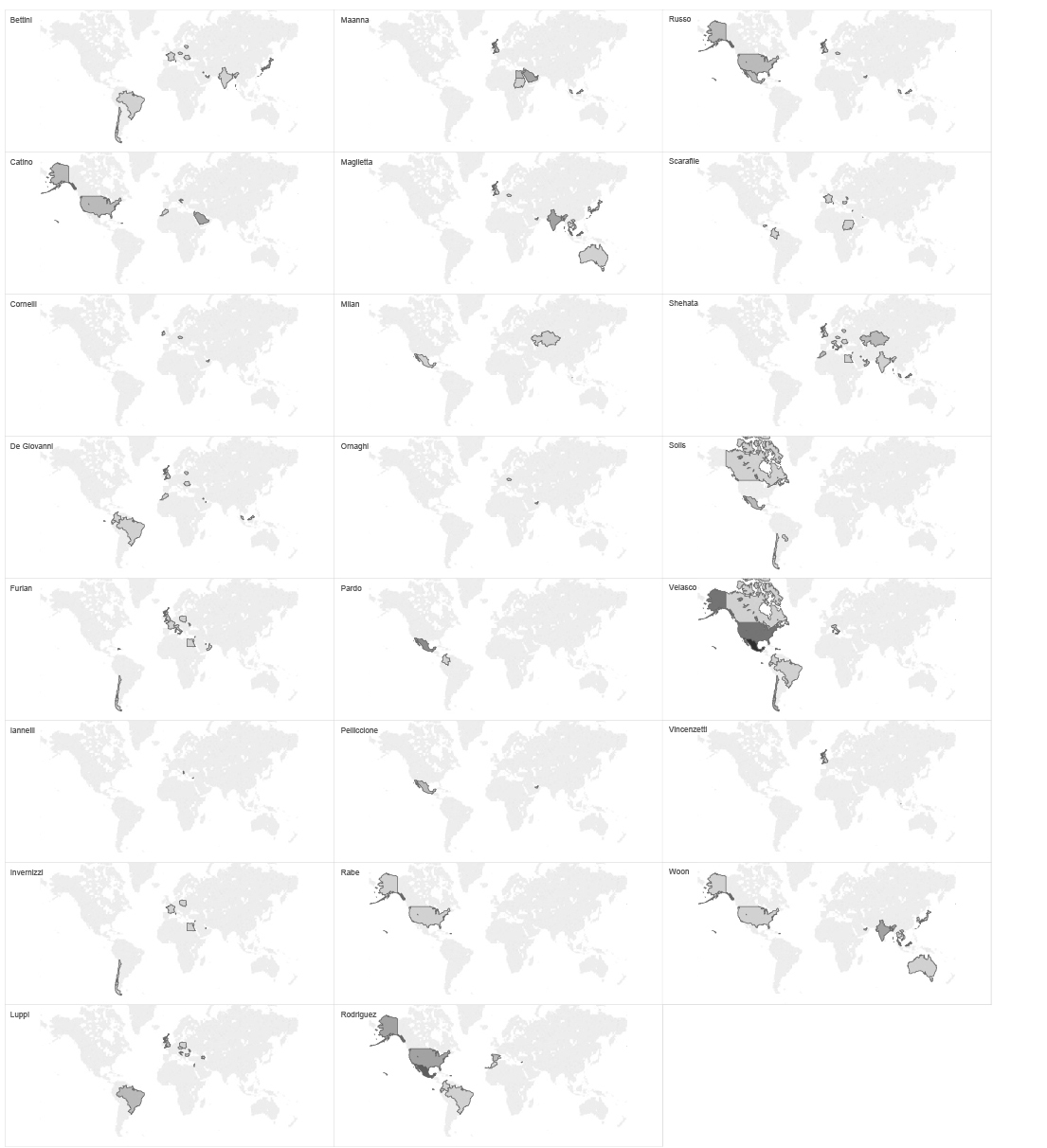

Mapa letova zaposlenih u HT prema naslovima mejlova CWT

ALAT: TABLEAU

Ovi podaci pružaju zanimljjive informacije u vezi s našom pretpostavkom o tome kako izgleda organizaciona struktura Haking Tima. Ukoliko se vratimo našem grafu organizacione strukture na osnovu analize društvene mreže, i uporedimo ga sa ovom listom čestih putnika, videćemo da se najčešći putnici ne nalaze visoko u hijerarhiji organizacije prema našem mrežnom grafu.

Međutim, ukoliko grupišemo letove po imenima putnika, shvatićemo da svaki od najčešćih putnika ima sedište u određenom mestu i porkiva određeni region ili tržište, poput severoistočne Azije, Bliskog istoka, Južne Amerike, itd. Iz toga možemo zaključiti da je svaki od tih zaposlenih odgovoran za određeno tržište ili regionalno predstavništvo HT kompanije.

Mape letova pojedinačnih HT zaposlenika prema naslovima mejlova iz CWT

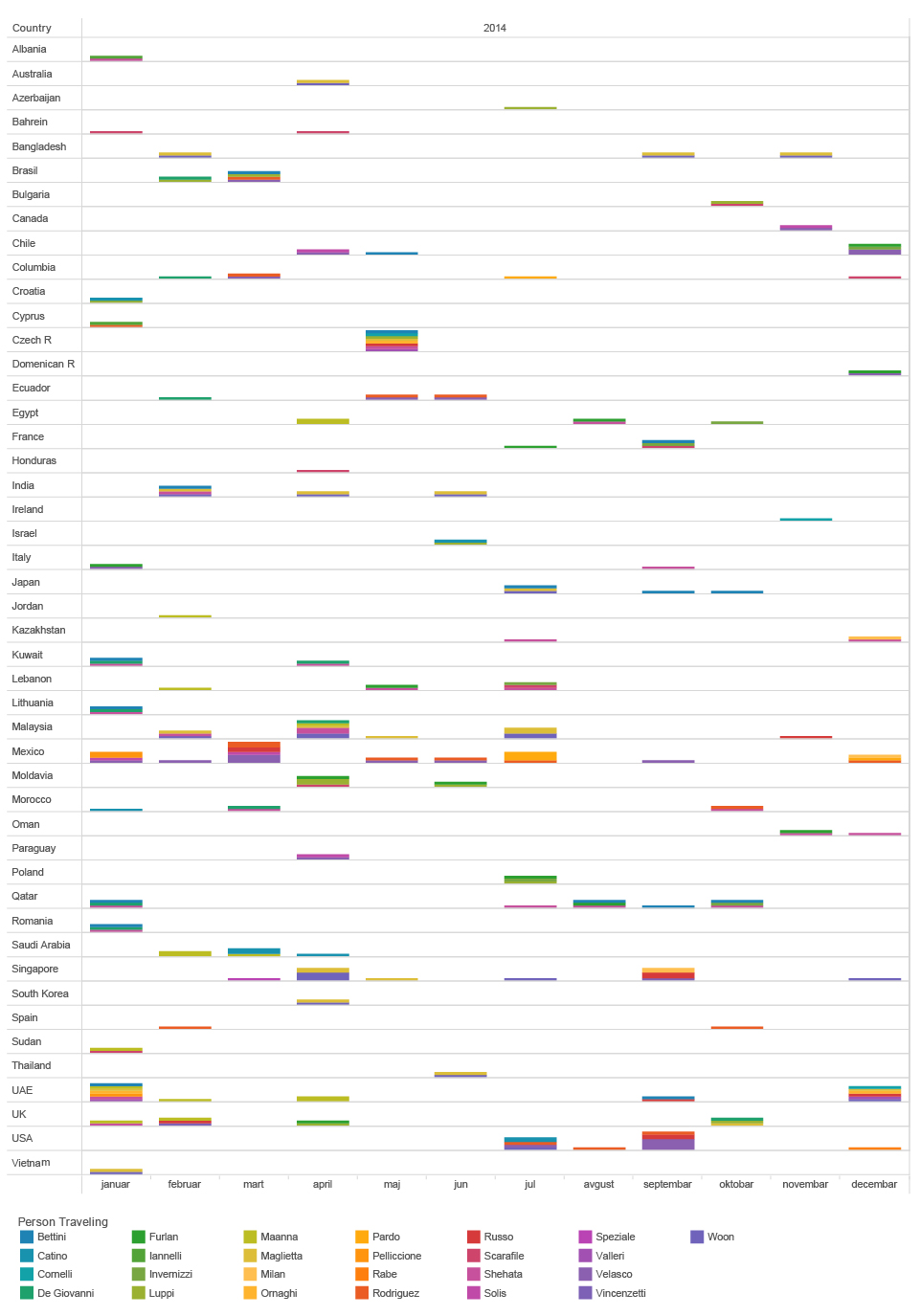

Ukoliko isti set podataka pregrupišemo prema lokaciji, možemo videti u kom trenutku i gde su se dvoje ili više zaposlenih u HT kompaniji sastali ili zajedno putovali. Ovo podrazumeva moguće poslovne sastanke, prodaju alata za nadzor, uspostavljanje novih odnosa sa internacionalnim klijentima i državnim službama širom planete.

Vremenska linija letova pojedinačnih HT zaposlenika u različite zemlje prema naslovima mejlova iz CWT

ALAT: TABLEAU

ALAT: TABLEAU

Golub pismonoša

Zaglavlje mejla krije još preciznije informacije o lokaciji. U nekim slučajevima, zaglavlje može otkriti i IP adresu pošaljioca. Upotrebom nekih od javno dostupnih programa, IP adresa se može geolocirati do nivoa grada, pa čak i rutera. To nam omogućava da pratimo sve kontakte gospodina D. Svaki put kada bi neko od njih poslao mejl gospodinu D. istovremeno bi nam otkrio svoju lokaciju. Samo na onovu analize metapodataka sakupljenih iz primljene elektronske pošte gospodina D. dobijamo informacije o tome gde se pošaljilac nalazi, kada napušta grad ili zemlju.

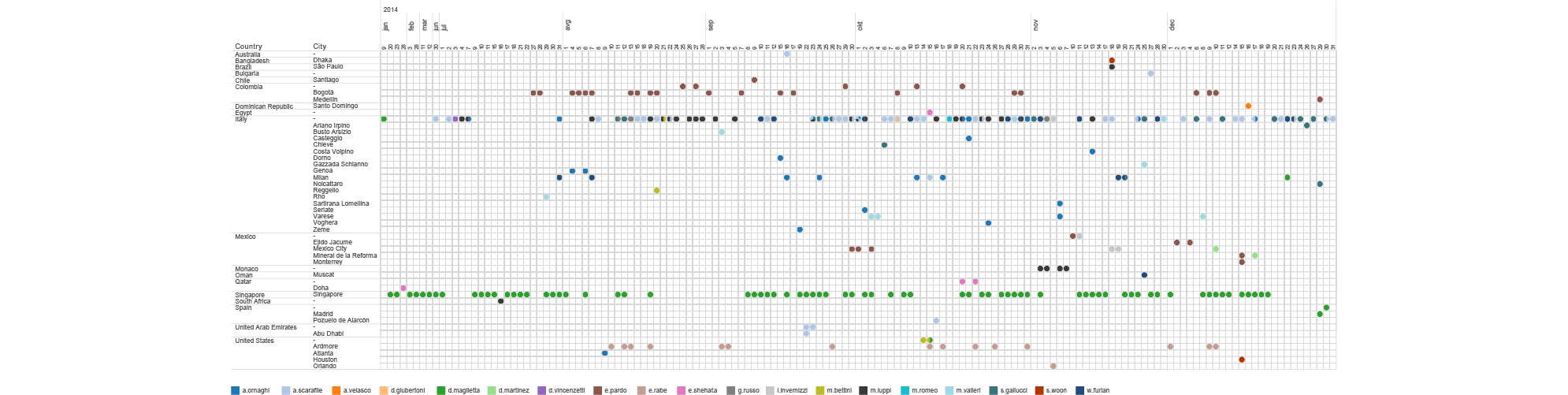

To nam je omogućilo još preciznije lociranje u vremenu svih zaposlenih u HT.

Vremenska linija IP lokacija zaposlenih u HT prema mejlovima koje je primio g. D. (2014-2015)

Možemo videti, na primer, da je sedište većine zaposlenih u Italiji, dok se neki nalaze na različitim mestima širom sveta.

- Maljeta je, na primer, šef predstavništva u Singapuru, ali božićne praznike provodi u Španiji. E. Pardo je uglavnom u Bogoti, u Kolumbiji, a 14. januara ga je posetio još jedan zaposleni u HT, A. Skarafile. Primetićemo još kako se E. Šeata kreće po Bliskom istoku putujući u Katar, Liban, Ujedinjene Arapske Emirate, Egipat i Jordan. E. Rabe se nalazi u Ardmoru, u Pensilvaniji (SAD) ali se 14. februara preselio u drugo predgrađe Filadelfije. Najzad, mada kompanija HT tvrdi da ima predstavništvo u Vašingtonu DC, u njihovim metapodacima nismo našli dokaze koji bi to potvrdili.

Na mapi sveta, raspodela njihovih lokacija izgleda ovako.

Mapa IP lokacija zaposlenih u HT prema mejlovima koje je primio g. D. (2014-2015)

Lokacije spoljnih kontakata gospodina D. daju nam jasan uvid u njihove globalne aktivnosti.

Mapa IP lokacija spoljnih kontakata prema mejlovima koje je primio g. D. (2014-2015)

Samo na osnovu ovih parčića informacija, u prilici smo da ispitamo individualne kontakte HT u svakoj zemlji, utvrdimo ko su njihovi glavni partneri, pa čak i da pratimo njihove lokacije u datom vremenu.

Mapa IP lokacija spoljnih kontakata (uveličaj ili pomeri mapu za druga područja)

ALAT: TABLEAU

To su samo metapodaci

Moć metapodataka se često shvata naivno ili se njihova potencijalna upotreba previše pojednostavljuje u odnosu na sadržaj naše komunikacije. Sada, međutim, vidimo kako nam čak i naše, ne naročito napredne, uradi-sam metode omogućavaju stvaranje detaljne i jasne slike o nečijim navikama i aktivnostima, uz pomoć informacija dobijenih “samo” iz metapodataka mejlova. Iako naše istraživanje prvenstveno utvrđuje relacije, obrasce i anomalije nečijeg poslovnog života, stekli smo uvid u njihove lične navike na granici privatnog života. Konačno, metapodaci skeniraju nečije ponašanje na mnogo dubljem nivou nego što to mogu tradicionalne metode za nadzor sadržaja.

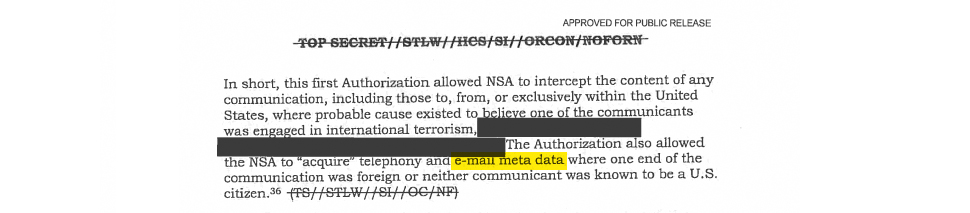

Dok smo sprovodili ovo istraživanje, povremeno bismo imali osećaj da zavirujemo u najskrivenije prostore nečijeg života. Još više uznemiruje pomisao da su naši ispitanici zapravo manje svesni svojih obrazaca ponašanja od nas. I sve to samo na osnovu, u našem slučaju, vrlo malog segmenta metapodataka. Stoga je naše istraživanje pokrenulo internu raspravu o etičkim pitanjima ovakve prakse i obliku u kom bi rezultate ovakvog istraživanja trebalo objaviti. Pristalice NSA programa za nadzor često ističu da prikupljanje i analiza metapodataka ne predstavlja oblik nadzora. Po završetku našeg istraživanja, sa sigurnošću tvrdimo da takva analiza može biti intruzivnija od običnog nadzora nad sadržajem.

Ko ima pristup metapodacima?

Saznanje o tome ko ima pristup i alate da analizira metapodatke, pruža nam odgovor na pitanje o novim strukturama moći i raspodele dobara u informacionom društvu.

Logično, prvu grupu čine kompanije koje pružaju usluge, poput Gugla i Fejsbuka. Ne samo da imaju pristup metapodacima, već na svojim serverima drže i same podatke i sadržaj. Kvalitet, raznovrsnost i količina metapodataka kojima, recimo Gugl raspolaže o svakom korisniku usluga, i koje skladišti u svojim džinovskim datacentrima, predstavlja monopol kolektivnih podataka bez presedana. Kroz svoje osnovne biznis modele, oni su pioniri eksploatacije metapodataka. Čak bismo rekli da se prvi datacentar koji je Gugl uspostavio 1998. može smatrati prekretnicom u začeću društva metapodataka.

Druga grupa sa pristupom metapodacima vezana je za infrastrukturu interneta. To su provajderi internet i mobilnih usluga, vlasnici i operatori tačaka internet razmene (internet exchange points) i podmorskih optičkih kablova, kojima je pristup omogućen u trenutku kada tok određenih podataka angažuje njihove kablove, rutere i servere. Kvalitet metapodataka koje oni mogu da prikupe zavisi od izlaznih tačaka (endpoints), ali svakako imaju pristup osnovnim metapodacima internet paketa. Iako se sadržaj mejlova, na primer, navodno kriptuje (barem prilikom korišćenja mejnstrim usluga), metapodaci se ne kriptuju jer se arhitektura elektronske pošte oslanja na čitljive metapodatke, kao što je već objašnjeno.

Nacionalni pravni okviri u većini slučajeva omogućavaju državi i pojedinim službama legitiman pristup podacima korisnika, uključujući metapodatke iz mejlova i drugih izvora. Vlasnici internet infrastrukture i kompanije koje pružaju usluge u obavezi su da sarađuju sa državom pod čijom su jurisdikcijom. Često se povinuju zahtevima države i sa njom održavaju različite oblike tehničke saradnje. Međutim, službe mnogih država ulažu u razvoj programa za masovni nadzor građana, koji se upravo zasnivaju na prikupljanju metapodataka. Ovi se programi često oslanjaju na softver koji stvara i eksploatiše zaobilazni ulaz u sistem (backdoors) kao u slučaju Haking Tima, ili neki drugi, kreativan put za pristup metapodacima.

To su lovci, sakupljači i strvinari u ekosistemu društva metapodataka, no postoje i neke manje vrste koje treba pomenuti. Metapodaci su često ključni resurs raznim poslovima zasnovanim na prikupljanju i analizi podataka u oblasti digitalnog marketinga, analitike poslovanja ili naučnih istraživanja. Može vam se, na primer, desiti da postanete subjekt nadzora u svom radnom okruženju. Kompanija za koju radite mogla bi analizirati vaše metapodatke kako bi procenila koliko ste produktivni, utvrdila anomalije u ponašanju u radno vreme, ili ispitala vaše kontakte. Dobar primer je pomenuta kompanija Nice, koja pruža usluge internog nadzora i jedan je od glavnih partnera Haking Tima.

Razumevanje moći metapodatka omogućava nam i bolje razumevanje koncepta i prakse algoritamskog upravljanja. Kvalitet metapodataka leži u tome što ih je lako obraditi, mašinama i algoritmima. Algoritmi nas posmatraju kroz naše profile, skupove obrazaca ponašanja i anomalija ekstrahovanih iz naših metapodataka. Automatska obrada i algoritamska analiza ovih podataka u realnom vremenu, vodi u svet u kom algoritmi presuđuju da li smo teroristi ili obični građani, da li nam treba odobriti kredit ili polisu osiguranja, ili ko će se pojaviti u našem društvenom okruženju. Algoritmi, najzad, mogu predvideti naše buduće ponašanje na osnovu prošlih metapodataka, što nas približava konceptu pre-delikta, tendenciji krivično-pravnih sistema da se usmere na zločine koji još nisu počinjeni.

Nećemo donositi nikakve zaključke o aktivnostima kompanije Haking Tim, jer to nije ni bio cilj našeg istraživanja. Želeli smo da razumemo, kroz praktičan rad, kako se sprovodi analiza metapodataka i šta se iz nje može saznati. Nadamo se da će istraživači i istraživački novinari moći da iskoriste naše podatke i ispitivanja za vlastita istraživanja, i da će naći nove veze i tragove zasnovane na metapodacima.

Autori:

Vladan Joler – koncept, istraživanje, analiza podataka, vizualizacija podataka, tekst

Andrej Petrovski – analiza i obrada podataka, tekst

Nikola Kotur – razvoj i obrada podataka

Tamara Pavlović – obrada teksta i korektura

Jan Krasni – redaktura